Что такое мониторинг сети

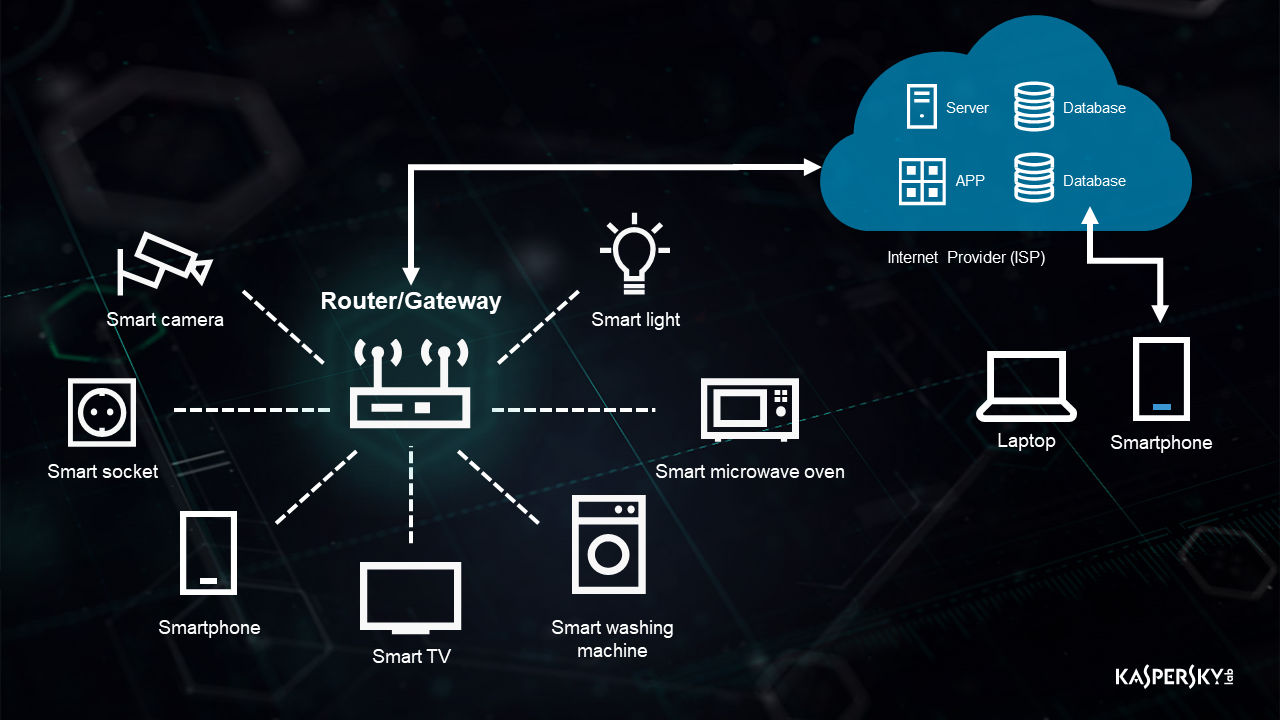

Локальные сети (ЛС) развиваются, становятся более совершенными, разрабатывается много разных сервисов и услуг, на фоне чего возникает больше угроз для информационной безопасности (ИБ). При углублении в особенности развития систем сетевого мониторинга можно заметить, что изначально проводились наблюдения за локальным оборудованием, далее – за периметром, но потом стало ясно, что проведением этих мероприятий нельзя ограничиваться. Расскажем, как происходит мониторинг локальной сети, какие средства мониторинга сети существуют.

Зачем нужен мониторинг сети интернет?

Процесс важен чтобы знать, насколько хорошо она функционирует. Он делает удобным контроль параметров оборудования для клиента, проводится вручную или с помощью инструментов отслеживающих разные аспекты сети. Компании, которые занимаются мониторингом, предоставляют электронный график с уведомлениями о состоянии приборов. Чтобы предотвратить критические ситуации необходимо ведение постоянной видеосъёмки для фиксации работы IT-инфраструктуры объекта. Это влияет на функционирование серверов, сетевых параметров.

Благодаря правильной настройке системы руководство предприятия обеспечивает контроль бюджетирования 1С (подробную информацию можно получить по специальным датчикам). Это способствует повышению пропускной способности инфраструктуры, возможно быстрое вычисление вредоносных программ, на фоне которых повышаются нагрузки на сеть, из-за которых возникают неполадки с оборудованием.

Зачем наблюдать за трафиком локальной сети?

Применение стандартной модели отслеживания трафика на периметре сети не даёт эффективности. Она не может предотвратить все угрозы ИБ, так как не предназначена для таких задач. Кроме пути, на котором стоит брандмауэр, получить сетевой доступ можно обходными каналами (подключённые заражённые флешки, диски, ноутбуки). Опасность повышается, если Wi-F -адаптеры и модемы подключаются к устройствам несанкционированно. Таким образом, могут открываться каналы передачи данных, которые не контролируются брандмауэром. Чтобы устранить угрозы, применяется сетевой мониторинг сети. Однако у такого способа есть минусы, так как некоторые из вредоносных программ обучены обходу таких решений.

Метод не применяется к целому ряду устройств. Причин этому явлению много:

- Нераспространённая ОС, где не предусмотрена сборка устанавливаемого агента.

- Нет возможности установить агента ввиду административных особенностей.

- Из-за использования специального оборудования.

За счёт распределённой системы контроля за трафиком ЛС можно детально анализировать как распространяются угрозы ИБ. Это позволяет определять откуда возникают угрозы, анализировать, планировать дальнейшее развитие.

Особенности контроля состояния сетей сетевыми администраторами

Существует много методов, которые зависят от конфигурации, цели мониторинга сети и других моментов.

Рассмотрим популярные системы:

- Сетевого управления. ПО, которое собирает информацию о процессах в сети, о функционировании аппаратной части, мониторит трафик.

- Экспертные. Основаны на человеческом опыте об инцидентах в сети, инструментах для их исправления.

- Анализаторы протоколов. Предназначены только для отслеживания трафика.

- Интегрированные системы управления и анализа. Могут быть установлены в программную или аппаратную среду. С их помощью можно контролировать конкретные устройства, программы, отрезки коммуникаций.

Защита от угроз информационной безопасности

Чтобы предотвратить нарушение регламентов информационной безопасности, применение вредоносного программного обеспечения – нужно применять ряд административно-технических мер. Необходимо разграничивать пользовательские права по отношению к конечному оборудованию, вводить списки разрешённого программного обеспечения, отключать уязвимые протоколы, выполнять правильные настройки, блокировать сервисы/порты, ограничивать доступ к внешним ресурсам.

Для мониторинга используются такие программы:

- Ntop.

- Zabbix.

- Observium.

- АПСМ «Сателлит».

Проведение мониторинга сети, выявление запрещённых сервисов/протоколов возможно с помощью NBA и NTA. Выявление угроз безопасности и анализ пользовательского поведения производится при помощи системы мониторинга сетей DLP. При помощи системы SIEM происходит сбор, анализ логов разных приложений, формируются выводы о том, что угрожает ИБ.

Другие статьи и публикации компании:

Статьи и публикации других компаний:

- +7 (495) 921-29-12

- 111024, г. Москва, Авиамоторная ул., дом 8А, стр. 5

- www.komset.ru/